Mittlerweile sind die so intelligent, dass die, die SQL Instance vor dem verschlüsseln herunterfahren, die Chance, dass die Dateien nichts abgekommen haben ist also relativ gering.Wie war es möglich, die mdf Datei, in der der SQL Server die Daten ablegt zu verschlüsseln?

Die ist doch eigentlich durch den Betrieb des SQL Server gesperrt oder nicht?

Neu Hacked: Ransom Attacke ran3 Erfahrung

- Ersteller des Themas musaza

- Erstellungsdatum

Du verwendest einen veralteten Browser. Dieser kann eventuell diese oder andere Webseiten nicht richtig darstellen.

Du solltest deinen Browser aktualisieren oder einen alternativen Browser verwenden.

Du solltest deinen Browser aktualisieren oder einen alternativen Browser verwenden.

Sieht leider nicht gut aus..Schau mal im Ordner

C:\Program Files\Microsoft SQL Server\Deine-Sql-Instand-\MSSQL\DATA

Wie siehts dort aus?

Wie schaust Du überhaupt auf die Platte drauf?

Wenn dort böse Software enthalten ist, würde ich ein Linux wie z.B. Ubuntu entweder als Live System nehmen oder die Platte per externem Adapter an eine Linux Systemn anschließen.

![20250418_141333[1].jpg 20250418_141333[1].jpg](https://forum.jtl-software.de/data/attachments/112/112591-8560e2592a4e2f2ad190c0875b8c5d8d.jpg)

Gutes Video dazu:

Basically:

Im Video gehts um bissel größere Summen, aber im Prinzip ist es immer das gleiche, wenn man so einen Vorfall hat.

Basically:

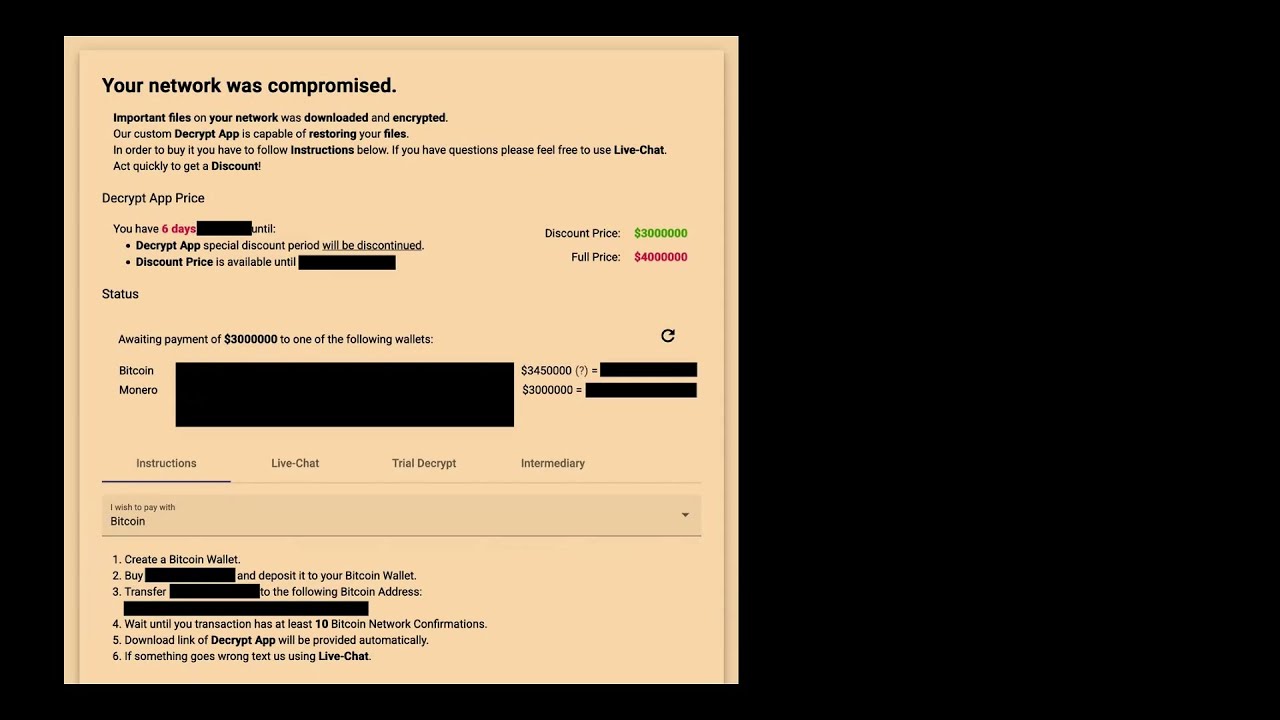

- Erstmal dumm stellen (Fragen, was ein Bitcoin ist oder ähnliches), um Zeit zu gewinnen

- Da du kein Backup mehr hast, musst du abwägen, ob du einen Business-Case hast. Also: Wie schwer wiegt das Lösegeld, gegenüber des Verdienstausfalls. Die Kosten für die Absicherung im Nachhinein ggf. rausrechnen, denn die hast du auf jeden Fall.

- Egal, ob du tatsächlich das Geld zahlen möchtest, weil sich das für dich rechnet, oder nicht, immer einen Beweis fordern, dass die Dateien auch wieder decrypted werden können. Die Dateiliste, die man da in der Regel bekommt, ist auch ggf. für die Meldung an den Datenschutzbeauftragten wichtig.

Im Video gehts um bissel größere Summen, aber im Prinzip ist es immer das gleiche, wenn man so einen Vorfall hat.

Hallo in die Runde,

hab soweit das System Rückwärts vom shop wieder einigermaßen Voll.

Nun meine Spannende Frage:

Ein IT´ler hat nun viele gelöschte BAK dateien gefunden, die vom System aber auch durch mich am Tag 4 mal gemacht worden ist.. per Cronjob.

Die Dateien lassen sich aber nicht in WAWI importieren. gibt es da spezielles, dass die Dateien eventuel reparieren oder nur auslesen kann, was geht? ältere Wawi versionen haben wir auf VM vorinstalliert, je nach Zeitstempel 1.7 1.8 und 1.9

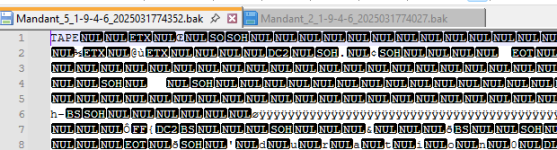

Scheint auch verschlüsselt zu sein. ist es das das s04jT14? oder jegliche rangehensweise würde helfen.

hab soweit das System Rückwärts vom shop wieder einigermaßen Voll.

Nun meine Spannende Frage:

Ein IT´ler hat nun viele gelöschte BAK dateien gefunden, die vom System aber auch durch mich am Tag 4 mal gemacht worden ist.. per Cronjob.

Die Dateien lassen sich aber nicht in WAWI importieren. gibt es da spezielles, dass die Dateien eventuel reparieren oder nur auslesen kann, was geht? ältere Wawi versionen haben wir auf VM vorinstalliert, je nach Zeitstempel 1.7 1.8 und 1.9

Scheint auch verschlüsselt zu sein. ist es das das s04jT14? oder jegliche rangehensweise würde helfen.

Zuletzt bearbeitet:

Wenn Du tatsächlich eine DB .bak gefunden hat, so kannst Du sie per MS SQL Studio in die Datenbank einspielen. Das Passwort wird dabei von Seiten des Datenbankversevers vorgegeben und nicht von dem Backup.

Haben die BAK Dateien denn eine paulsible Größe`?

Mach Sie mal mit einem Texteditor auf. Ist das erste Wort in der Datei "TAPE" und dann Binärkram?

Haben die BAK Dateien denn eine paulsible Größe`?

Mach Sie mal mit einem Texteditor auf. Ist das erste Wort in der Datei "TAPE" und dann Binärkram?

Anhänge

Ich wollte hier einen kleinen Beitrag teilen, um den Chaos, den diese Malware verursachen kann, zu verdeutlichen. Leider ist das Problem bei mir noch immer nicht gelöst, aber es ist eine echte Gefahr, die wirklich jeder berücksichtigen sollte. Ich habe zwar einige Daten verloren, aber ich lebe noch und es gibt keine finanziellen Verluste (zum Glück).

Falls euch so etwas passiert, hier ein paar Tipps: 1. Als erstes solltet ihr den Autorun-Eintrag in der Registry nach babylockerkz entfernen.

2. Baut die Festplatte aus und macht erstmal gar nichts damit. Es hilft kein Recovery der Welt, da die Originaldateien überschrieben werden und die Schattenkopien null und nichtig gemacht wurden. Das einzige, was wirklich hilft, ist abwarten, bis die Täter irgendwann erwischt werden und die Software konfisziert wird – vielleicht wird sie dann irgendwann auf Seiten wie NoMoreRansom veröffentlicht.

Als geschädigter empfehle ich, Geld in die Hand zu nehmen und die eigene RDP (Remote Desktop Protocol) auf Herz und Nieren zu prüfen.

Die Täter verwenden zusammen mit PaidMemes eine Technik, die als Einheit verkauft wird, aber im Grunde aus vier Komponenten besteht:

Der Decrypter selbst braucht keine ID – er funktioniert aber mit einer modifizierten ID.

Neben dem direkten Kontakt zu den Angreifern gibt es auch einige „Sicherheitsfirmen“, die behaupten, einen Decrypter zu besitzen. Sie zeigen ihre Fähigkeiten, indem sie 2-3 Dateien entschlüsseln. Es sei jedoch gesagt, dass diese Firmen höchstwahrscheinlich selbst die Täter sind. Ich habe das mit meinen unwichtigen Dateien ausprobiert und tatsächlich entschlüsselte Dateien erhalten. Auf gut Glück habe ich einen kleinen Betrag in Kryptowährung bezahlt. Die Summe war nicht groß und tat nicht weh, aber Versuch war es wert.

Ich erhielt eine ausführbare EXE-Datei und sollte die ID in das Programm eingeben. Nach etwa 30 Sekunden kam jedoch die Meldung „Invalid ID“. Der Grund dafür war wahrscheinlich, dass bei jedem Booten (ich habe es dreimal versucht) Babylockerkz im Hintergrund weiterlief und womöglich die Registry verändert hat, aber die ID nicht in allen Ordnern aktualisiert wurde. Also wie oben beschrieben: Autostart deaktivieren und die Festplatte erstmal beiseite packen.

Später habe ich die Angreifer über eine andere Telefonnummer erneut kontaktiert. Auf meine Nachfrage hin wurde ich gebeten, erneut eine Zahlung zu leisten, diesmal 500 USD. Ich habe dies abgelehnt. Irgendetwas stimmte nicht und es ließ mir keine Ruhe, also habe ich sie wieder kontaktiert, diesmal mit einer weiteren Nummer, weil ich mehr erfahren wollte.

Mein Plan, die Dateinamen zu verändern und auch die ID (selbst erdacht) zu verändern. Sie baten um zwei Dateien und die ID. Ich schickte sie ihnen und bekam entschlüsselte Daten zurück.... soviel zur ID.

Das war’s soweit. Ich wollte meine Erfahrung teilen, um vielleicht anderen zu helfen, nicht in die gleiche Falle zu tappen.

Hier noch etwas mit GPT´s Hilfe zusammengestellt:

Die Datei „babylockerkz.exe“ ist eine Variante der MedusaLocker-Ransomware, die von einer als „PaidMemes“ bezeichneten Bedrohungsgruppe verbreitet wird. Diese Gruppe ist seit mindestens Ende 2022 aktiv und hat weltweit über 100 Organisationen pro Monat angegriffen, wobei der Schwerpunkt zunächst auf Europa und später auf Südamerika lag .Trend Micro+7Enterprise Technology News and Analysis+7Cisco Talos Blog+7

Die Datei „babylockerkz.exe“ ist eine bekannte Malware, die Teil der MedusaLocker-Ransomware-Familie ist, die von einer Gruppe von Cyberkriminellen verbreitet wird, die als „PaidMemes“ bekannt ist. Diese Gruppe ist seit mindestens Ende 2022 aktiv und hat weltweit zahlreiche Organisationen angegriffen, mit einem anfänglichen Schwerpunkt auf Europa und später auf Südamerika. Es handelt sich um eine sehr gefährliche Ransomware, die hochentwickelte Techniken verwendet, um ihre Angriffe zu verschleiern und die Entschlüsselung der betroffenen Dateien zu erschweren.

Hier sind die wichtigsten Merkmale und Techniken von „babylockerkz.exe“ im Detail:

BabyLockerKZ verwendet eine Kombination aus zwei starken Verschlüsselungstechniken:

Die Malware verschlüsselt gezielt Dateiformate, die für die Unternehmen und ihre Betriebssysteme von entscheidender Bedeutung sind. Die verschlüsselten Dateien erhalten die Dateiendung „.hazard“, was es den betroffenen Benutzern ermöglicht, schnell zu erkennen, dass ihre Dateien verschlüsselt wurden. Außerdem verwendet die Ransomware das Windows-Tool vssadmin.exe, um alle Schattenkopien des Systems zu löschen. Dies verhindert die Wiederherstellung von Dateien durch Systemwiederherstellungspunkte, was den Wiederherstellungsprozess weiter erschwert.

BabyLockerKZ sorgt dafür, dass es auch nach einem Neustart des Systems weiterhin aktiv bleibt. Es erstellt einen Eintrag in der Windows-Registry unter:

Falls euch so etwas passiert, hier ein paar Tipps: 1. Als erstes solltet ihr den Autorun-Eintrag in der Registry nach babylockerkz entfernen.

2. Baut die Festplatte aus und macht erstmal gar nichts damit. Es hilft kein Recovery der Welt, da die Originaldateien überschrieben werden und die Schattenkopien null und nichtig gemacht wurden. Das einzige, was wirklich hilft, ist abwarten, bis die Täter irgendwann erwischt werden und die Software konfisziert wird – vielleicht wird sie dann irgendwann auf Seiten wie NoMoreRansom veröffentlicht.

Als geschädigter empfehle ich, Geld in die Hand zu nehmen und die eigene RDP (Remote Desktop Protocol) auf Herz und Nieren zu prüfen.

Die Täter verwenden zusammen mit PaidMemes eine Technik, die als Einheit verkauft wird, aber im Grunde aus vier Komponenten besteht:

- A) Das Freilegen von Windows.

- B) Die eigentliche Verschlüsselung.

- C) Die Zerstörung der Wiederherstellbarkeit (Löschen von Schattenkopien).

- D) Kryptographische Signierung, um mit der Zahlung der Kryptowährung eine ID freizuschalten, damit der Decrypter gestartet werden kann.

Der Decrypter selbst braucht keine ID – er funktioniert aber mit einer modifizierten ID.

Neben dem direkten Kontakt zu den Angreifern gibt es auch einige „Sicherheitsfirmen“, die behaupten, einen Decrypter zu besitzen. Sie zeigen ihre Fähigkeiten, indem sie 2-3 Dateien entschlüsseln. Es sei jedoch gesagt, dass diese Firmen höchstwahrscheinlich selbst die Täter sind. Ich habe das mit meinen unwichtigen Dateien ausprobiert und tatsächlich entschlüsselte Dateien erhalten. Auf gut Glück habe ich einen kleinen Betrag in Kryptowährung bezahlt. Die Summe war nicht groß und tat nicht weh, aber Versuch war es wert.

Ich erhielt eine ausführbare EXE-Datei und sollte die ID in das Programm eingeben. Nach etwa 30 Sekunden kam jedoch die Meldung „Invalid ID“. Der Grund dafür war wahrscheinlich, dass bei jedem Booten (ich habe es dreimal versucht) Babylockerkz im Hintergrund weiterlief und womöglich die Registry verändert hat, aber die ID nicht in allen Ordnern aktualisiert wurde. Also wie oben beschrieben: Autostart deaktivieren und die Festplatte erstmal beiseite packen.

Später habe ich die Angreifer über eine andere Telefonnummer erneut kontaktiert. Auf meine Nachfrage hin wurde ich gebeten, erneut eine Zahlung zu leisten, diesmal 500 USD. Ich habe dies abgelehnt. Irgendetwas stimmte nicht und es ließ mir keine Ruhe, also habe ich sie wieder kontaktiert, diesmal mit einer weiteren Nummer, weil ich mehr erfahren wollte.

Mein Plan, die Dateinamen zu verändern und auch die ID (selbst erdacht) zu verändern. Sie baten um zwei Dateien und die ID. Ich schickte sie ihnen und bekam entschlüsselte Daten zurück.... soviel zur ID.

Das war’s soweit. Ich wollte meine Erfahrung teilen, um vielleicht anderen zu helfen, nicht in die gleiche Falle zu tappen.

Hier noch etwas mit GPT´s Hilfe zusammengestellt:

Die Datei „babylockerkz.exe“ ist eine Variante der MedusaLocker-Ransomware, die von einer als „PaidMemes“ bezeichneten Bedrohungsgruppe verbreitet wird. Diese Gruppe ist seit mindestens Ende 2022 aktiv und hat weltweit über 100 Organisationen pro Monat angegriffen, wobei der Schwerpunkt zunächst auf Europa und später auf Südamerika lag .Trend Micro+7Enterprise Technology News and Analysis+7Cisco Talos Blog+7

Merkmale von BabyLockerKZ

- Dateiendung: Verschlüsselte Dateien erhalten die Erweiterung .hazard .SC Media

- Autostart: Die Ransomware erstellt einen Registrierungseintrag unter HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\BabyLockerKZ, um bei jedem Systemstart automatisch ausgeführt zu werden .ish.com.br+2Trend Micro+2SonicWall+2

- Verschlüsselung: Verwendet eine Kombination aus AES-256 und RSA-2048 für die Dateiverschlüsselung .SC Media+1ish.com.br+1

- Löschung von Schattenkopien: Nutzen von vssadmin.exe, um Wiederherstellungspunkte zu löschen und die Systemwiederherstellung zu verhindern .SonicWall+1Trend Micro+1

- Prozessbeendigung: Beendet kritische Datenbankprozesse wie sqlserv.exe und postgres.exe, um die Datenwiederherstellung zu erschweren .SonicWall

- Ransomware-Notiz: Legt eine Datei namens How_to_back_files.html in jedem verschlüsselten Verzeichnis ab, die Anweisungen zur Kontaktaufnahme mit den Angreifern enthält .ish.com.br+2SonicWall+2Trend Micro+2

Verwendete Angriffswerkzeuge

- Checker: Ein benutzerdefiniertes Tool, das mehrere Funktionen kombiniert, darunter Remote Desktop Plus, PSEXEC und Mimikatz. Es dient der Erfassung von Anmeldeinformationen und der lateralen Bewegung innerhalb des Netzwerks .LinkedIn+3Enterprise Technology News and Analysis+3Cisco Talos Blog+3

- Mimik: Ein Wrapper um Mimikatz und rclone, der zur Extraktion von Anmeldeinformationen und deren Übertragung an einen Angreifer-Server verwendet wird .LinkedIn+3Cisco Talos Blog+3Enterprise Technology News and Analysis+3

- HRSword: Ein Tool zum Deaktivieren von Antiviren- und Endpoint-Detection-Response-Software .

- Advanced Port Scanner: Ein Netzwerk-Scanning-Tool zur Kartierung interner Netzwerke und Geräte .Cisco Talos Blog+1SC Media+1

Empfohlene Schutzmaßnahmen

- Endpoint-Schutz: Verwendung von Sicherheitslösungen wie Cisco Secure Endpoint, um die Ausführung der Ransomware zu verhindern .LinkedIn+1SC Media+1

- Netzwerksicherheit: Implementierung von Multi-Faktor-Authentifizierung (MFA) und Firewalls, um unbefugten Zugriff zu erschweren .

- Regelmäßige Backups: Sicherstellung, dass regelmäßige und sichere Backups vorhanden sind, um Datenverlust zu minimieren.

- Schulung der Mitarbeiter: Sensibilisierung der Mitarbeiter für Phishing-Angriffe und sichere Nutzung von Remote-Desktop-Protokollen.

Die Datei „babylockerkz.exe“ ist eine bekannte Malware, die Teil der MedusaLocker-Ransomware-Familie ist, die von einer Gruppe von Cyberkriminellen verbreitet wird, die als „PaidMemes“ bekannt ist. Diese Gruppe ist seit mindestens Ende 2022 aktiv und hat weltweit zahlreiche Organisationen angegriffen, mit einem anfänglichen Schwerpunkt auf Europa und später auf Südamerika. Es handelt sich um eine sehr gefährliche Ransomware, die hochentwickelte Techniken verwendet, um ihre Angriffe zu verschleiern und die Entschlüsselung der betroffenen Dateien zu erschweren.

Hier sind die wichtigsten Merkmale und Techniken von „babylockerkz.exe“ im Detail:

1. Verschlüsselungstechniken

BabyLockerKZ verwendet eine Kombination aus zwei starken Verschlüsselungstechniken:

- AES-256 für die Verschlüsselung der eigentlichen Dateien und

- RSA-2048 für die Verschlüsselung der Schlüssel, die für die Entschlüsselung der Dateien benötigt werden. Diese Kombination macht die Entschlüsselung ohne den privaten RSA-Schlüssel nahezu unmöglich, was die Opfer zwingt, sich mit den Angreifern auseinanderzusetzen.

2. Zielgerichtete Verschlüsselung und Löschung

Die Malware verschlüsselt gezielt Dateiformate, die für die Unternehmen und ihre Betriebssysteme von entscheidender Bedeutung sind. Die verschlüsselten Dateien erhalten die Dateiendung „.hazard“, was es den betroffenen Benutzern ermöglicht, schnell zu erkennen, dass ihre Dateien verschlüsselt wurden. Außerdem verwendet die Ransomware das Windows-Tool vssadmin.exe, um alle Schattenkopien des Systems zu löschen. Dies verhindert die Wiederherstellung von Dateien durch Systemwiederherstellungspunkte, was den Wiederherstellungsprozess weiter erschwert.

3. Autostart und Persistenz

BabyLockerKZ sorgt dafür, dass es auch nach einem Neustart des Systems weiterhin aktiv bleibt. Es erstellt einen Eintrag in der Windows-Registry unter: